Соціальна інженерія — це метод маніпуляції людьми з метою отримання конфіденційної інформації або доступу до систем, що зазвичай використовується зловмисниками для обману жертв і обходу технологічних засобів безпеки.

Що таке СОЦІАЛЬНА ІНЖЕНЕРІЯ — поняття та визначення простими словами.

Простими словами, Соціальна інженерія — це спосіб, за допомогою якого зловмисники обманюють людей, щоб ті добровільно розкрили особисту інформацію, паролі чи надали доступ до важливих систем, обходячи технічні засоби захисту, покладаючись на людські слабкості, такі як довіра або необачність.

Соціальна інженерія: походження терміну та його еволюція в сучасному суспільстві.

Термін “соціальна інженерія” пройшов значний шлях еволюції, перетворившись із наукового поняття в одну з ключових загроз кібербезпеки. На початку 20 століття цей термін використовувався в соціальних науках для опису практик впливу на суспільні структури з метою їх зміни або оптимізації. З часом, з появою інформаційних технологій, його значення трансформувалося і стало пов’язаним із маніпуляціями людьми для отримання конфіденційної інформації.

- Соціологічне застосування.

У соціології термін “соціальна інженерія” вперше з’явився для опису процесів, спрямованих на покращення суспільного життя через плановані зміни. Він стосувався політичних і економічних реформ, спрямованих на структурну перебудову суспільства. Один із прикладів таких змін можна знайти в роботах інтелектуалів, які обговорювали соціальні та економічні експерименти в рамках індустріалізації та урбанізації на початку 20 століття. - Поява кібернетичних загроз.

З розвитком цифрових технологій і глобальних комунікацій соціальна інженерія набула нового значення. Починаючи з 1970-х років, зловмисники почали використовувати психологічні методи впливу на людей для обходу технічних засобів безпеки. Одним із перших відомих випадків був хакер Кевін Митник, який став символом соціальної інженерії після того, як зламав комп’ютерні системи, маніпулюючи людьми, а не технологіями. - Розвиток у кіберпросторі.

Сьогодні соціальна інженерія є однією з основних загроз для компаній та окремих користувачів. Зловмисники використовують різноманітні методи, такі як фішинг, підроблені сайти та телефонні дзвінки, щоб переконати жертву добровільно передати свої дані. Відомі випадки зламів, такі як атака на компанію Sony Pictures у 2014 році, показали, що навіть найбільші корпорації можуть бути вразливими до соціальної інженерії.

Типи / види атак соціальної інженерії.

Атаки соціальної інженерії можуть проявлятися в різних формах, маніпулюючи довірою та незнанням людей для доступу до конфіденційної інформації або систем. Розглянемо кілька найпоширеніших типів атак: фішинг, претекстинг, бейтинг, quid pro quo, tailgating і так далі.

Фішинг

Фішинг — це одна з найбільш поширених форм атак соціальної інженерії, при якій зловмисники видають себе за легітимні організації або осіб, щоб обманом змусити людей надати особисті дані, такі як паролі, банківські реквізити або іншу конфіденційну інформацію. Найчастіше фішинг відбувається через електронну пошту, фальшиві вебсайти, телефонні дзвінки або навіть соціальні мережі.

- Електронна пошта: Зловмисники часто надсилають електронні листи, які виглядають як повідомлення від банків або популярних сервісів, пропонуючи “оновити” дані або змінити пароль.

- Телефонні дзвінки: Шахраї можуть телефонувати, представляючись працівниками служби безпеки, і переконувати жертву розкрити паролі або коди доступу.

- Соціальні мережі: Фальшиві повідомлення через соцмережі можуть спонукати користувачів перейти на підроблені сторінки для входу в акаунти.

Претекстинг

Претекстинг — це метод соціальної інженерії, коли зловмисник вигадує правдоподібну історію або “претекст” для отримання важливої інформації. В корпоративному середовищі це може бути хтось, хто видає себе за представника служби підтримки або юриста, щоб отримати доступ до даних компанії. Наприклад, зловмисник може звернутися до співробітника компанії, представляючись IT-спеціалістом, який потребує доступу до робочого комп’ютера, нібито для “оновлення системи”.

Бейтинг (Baiting)

Бейтинг — це атака соціальної інженерії, яка ґрунтується на викликанні у жертви цікавості або жадібності. Зловмисники “заманюють” людину, пропонуючи щось привабливе, що насправді є пасткою.

- Цифровий бейтинг: Один із класичних прикладів — це пропозиція завантажити безкоштовну програму або файл, який насправді містить шкідливе програмне забезпечення.

- Фізичний бейтинг: Також поширеним є використання заражених USB-накопичувачів, які залишають у публічних місцях, сподіваючись, що хтось підключить їх до свого комп’ютера.

Quid Pro Quo

Quid pro quo в перекладі з латини означає “послуга за послугу”. У контексті соціальної інженерії це коли зловмисник пропонує жертві щось в обмін на важливу інформацію або доступ до системи. Приклад: Шахраї можуть видавати себе за співробітників техпідтримки та пропонувати “допомогу” в обмін на доступ до робочого комп’ютера або навіть пропонувати вигадані призи або гроші в обмін на особисті дані.

Tailgating (Слідування за іншими)

Tailgating — це фізична атака, коли зловмисник проникає в захищені приміщення, слідуючи за співробітником, який має доступ. Зазвичай це відбувається в офісах, де є контроль доступу. Приклад: Зловмисник може підійти до входу в будівлю і, тримаючи в руках коробки або інший предмет, попросити співробітника “допомогти відкрити двері”. Таким чином він проходить у захищену зону без перевірки. Щоб уникнути такого сценарію, важливо наголошувати на суворому дотриманні політики фізичного доступу, встановлювати системи контролю входу і навчати співробітників не пропускати незнайомців без перевірки.

Смішинг (Smishing)

Смішинг — це форма фішингу, яка здійснюється через текстові повідомлення (SMS). Зловмисники відправляють повідомлення, що містять фальшиві посилання або прохання про особисту інформацію. Приклад: Ви можете отримати SMS нібито від банку з проханням підтвердити свої банківські дані за допомогою посилання.

Вішинг (Телефонне шахрайство)

Вішинг — це телефонна атака, коли зловмисник намагається обдурити людину, щоб отримати важливу інформацію або кошти. Цей метод часто використовується для фінансових шахрайств. Приклад: Шахрай може зателефонувати, представляючись співробітником банку, і просити підтвердити ваші паролі або пін-коди.

Spear Phishing

Spear Phishing — це цільова форма фішингу, при якій зловмисники створюють персоналізовані повідомлення, спрямовані на конкретну людину або організацію. Вони збирають інформацію про жертву з відкритих джерел (наприклад, соціальні мережі) для створення переконливих атак. Приклад: Атака може виглядати як особисте повідомлення від вашого керівника або колеги, з проханням про термінове завантаження документу, що містить шкідливе ПЗ.

Фальшивий антивірус

Цей вид соціальної інженерії полягає у використанні підробленого програмного забезпечення, яке видає себе за інструмент безпеки. Зловмисники переконують жертву встановити це ПЗ, стверджуючи, що воно допоможе захистити комп’ютер, але насправді воно є шкідливим. Приклад: Популярним методом є поява спливаючих вікон у браузері, які попереджають про “вірус” і пропонують завантажити “антивірусну програму”.

Клон-фішинг

Клон-фішинг є різновидом фішингу, при якому зловмисник створює копію реального повідомлення або електронного листа, що раніше надходило до жертви, але додає шкідливі посилання або вкладення.

Ці кілька основних типів атак соціальної інженерії показують, як зловмисники використовують психологічні та поведінкові методи для отримання доступу до інформації або систем. Важливо бути пильними, розуміти ризики та впроваджувати ефективні заходи для захисту як на особистому, так і на корпоративному рівні.

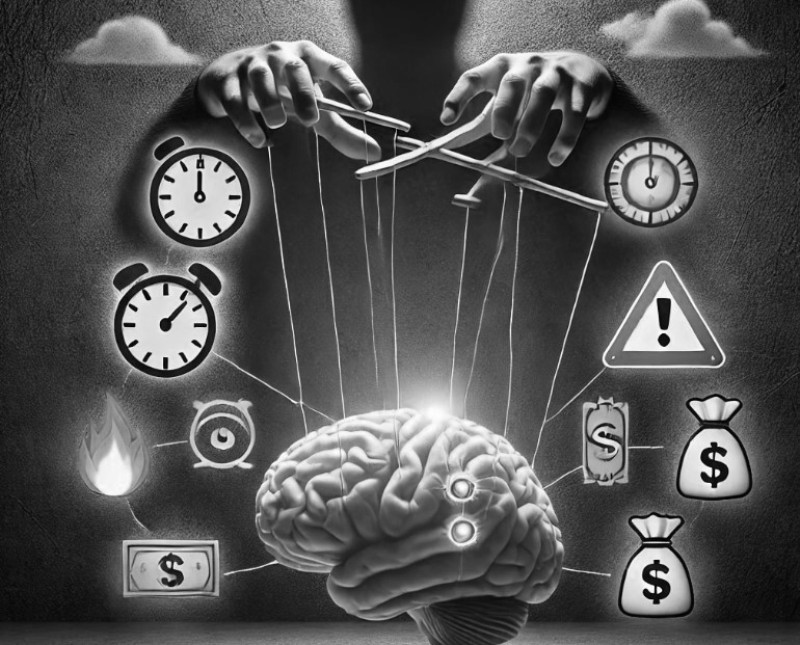

Психологічна маніпуляція у соціальній інженерії.

Соціальні інженери використовують психологічні методи, щоб маніпулювати людськими емоціями та поведінкою, обманом змушуючи жертв розкривати конфіденційну інформацію або виконувати дії, які можуть поставити під загрозу їхні безпеку та дані. Розуміння таких методів є ключем до захисту як окремих осіб, так і організацій.

Використання людської природи: експлуатація емоцій страху, жадібності та терміновості.

Соціальні інженери часто маніпулюють базовими людськими емоціями, такими як страх, жадібність або відчуття терміновості. Ці емоції можуть призводити до необдуманих рішень, і саме на них орієнтуються зловмисники. Наприклад:

- Страх: Люди можуть отримати телефонний дзвінок із загрозою штрафу або навіть арешту, якщо вони не нададуть певну інформацію.

- Жадібність: Зловмисники можуть обіцяти вигоду, наприклад, виграш великої суми грошей або цінного призу, якщо жертва надасть свої дані або оплатить “невелику” комісію. Це поширена схема в онлайн-шахрайствах з фальшивими лотереями чи акціями.

- Терміновість: Коли людину змушують діяти негайно, вона не встигає обдумати ситуацію. Наприклад, електронний лист із темою “Ваш обліковий запис буде заблоковано протягом 24 годин” змушує жертву швидко реагувати та діяти без перевірки правдивості інформації.

Побудова довіри для обману.

Атаки соціальної інженерії часто базуються на створенні довіри. Зловмисники можуть використовувати різні психологічні тактики, щоб виглядати авторитетними або довіреними особами. До найпоширеніших методів належать:

- Авторитети: Зловмисники часто видають себе за представників влади, таких як поліцейські, судові виконавці або працівники банків. Цей авторитет викликає у жертви повагу або навіть страх, через що вона легше піддається маніпуляції.

- Соціальний доказ: Люди, як правило, довіряють тому, що “всі інші роблять”. Наприклад, шахраї можуть посилатися на “відгуки” або “успіхи” інших людей, щоб переконати жертву слідувати їхнім інструкціям.

Підозрілі маркери що свідчать про небезпеку.

Щоб уникнути потрапляння в пастку, важливо розпізнавати попереджувальні сигнали. Серед них:

- Несподівані запити про надання конфіденційної інформації.

- Використання терміновості або погроз.

- Незвичні або недоречні питання від невідомих людей або організацій.

Найпоширеніші вразливості людей.

Найчастіше шахраї експлуатують такі людські риси:

- Довіра: Люди за своєю природою схильні довіряти іншим, особливо тим, хто здається авторитетним або компетентним.

- Цікавість: Зловмисники можуть використовувати цікавість жертви, пропонуючи щось незвичайне або провокуючи завантажити незнайомий файл.

- Готовність допомагати: Люди часто готові допомогти іншим, і це може бути використано шахраями. Наприклад, люди можуть надати доступ до будівлі або інформації, якщо їм здається, що хтось у біді.

Дослідження і статистика.

Згідно з дослідженнями, близько 95% кібератак стається через людські помилки або невміння розпізнавати соціальну інженерію. Шахрайські електронні листи або дзвінки стають дедалі реалістичнішими, і більшість жертв навіть не підозрюють, що їх обманюють, поки не стає надто пізно.

Поради для підвищення обізнаності.

Щоб уникнути потрапляння на гачок соціальних інженерів, слід:

- Навчати співробітників та себе: Регулярні тренінги допомагають підвищити обізнаність про тактики шахраїв і способи їх розпізнання.

- Перевіряти джерела інформації: Ніколи не розкривайте конфіденційні дані без ретельної перевірки, хто і для чого їх запитує.

- Не піддаватися емоціям: Якщо хтось чинить на вас тиск або використовує емоції (страх, терміновість), зупиніться і подумайте перед тим, як діяти.

Соціальна інженерія використовує природні людські емоції та риси для досягнення своєї мети, тому знання про її методи — це перший крок до ефективного захисту.

Соціальна інженерія в різних сферах життя.

Соціальна інженерія впливає на багато аспектів сучасного життя, від кібербезпеки до політики, бізнесу та повсякденного життя. Атаки на основі соціальної інженерії, використовуючи людські емоції та слабкості, можуть бути надзвичайно ефективними, особливо якщо вони використовуються в різних контекстах.

- Соціальна інженерія в кібербезпеці:

У сфері кібербезпеки соціальна інженерія є одним із найпотужніших інструментів для хакерів, оскільки вона дозволяє обійти технічні засоби захисту шляхом маніпуляцій з людьми. Навіть найкращі технологічні системи можуть виявитися вразливими через людський фактор. Замість того, щоб ламати складні системи захисту, соціальні інженери використовують методи маніпуляції для отримання паролів або доступу до інформації. - Соціальна інженерія в політиці:

Політичні кампанії стали мішенями соціальної інженерії, оскільки зловмисники можуть маніпулювати громадською думкою, поширюючи дезінформацію або використовуючи маніпуляції з виборчими даними. Сучасні технології дозволяють легко поширювати фейкові новини та викликати масові емоційні реакції серед виборців. - Соціальна інженерія в корпоративних структурах:

Великі корпорації часто стикаються з атаками соціальної інженерії через своїх співробітників. Зловмисники використовують методи, які змушують співробітників ненавмисно розголошувати конфіденційну інформацію або здійснювати дії, що загрожують безпеці компанії. Серед найпоширеніших методів — шахрайство з керівниками (CEO fraud), коли зловмисники видають себе за високопосадовців компанії, або схеми з підробленими рахунками (invoice scams), коли компанії оплачують фальшиві інвойси. - Соціальна інженерія у повсякденному житті:

Соціальна інженерія може також проявлятися у повсякденному житті через шахрайства, спрямовані на окремих осіб, особливо на вразливі категорії населення, такі як літні люди. Шахраї використовують телефонні дзвінки, електронні листи та соціальні мережі для виманювання грошей або персональних даних. Зловмисники можуть телефонувати літнім людям і переконувати їх надати банківські реквізити або оплатити фальшиві рахунки за якісь послуги. Водночас через соціальні мережі поширюються повідомлення про фальшиві благодійні кампанії.

Висновок.

У висновку, соціальна інженерія — це потужний інструмент, який використовують зловмисники для маніпуляцій людськими емоціями та поведінкою, обходячи технологічні засоби захисту. Ми розглянули основні види атак, такі як фішинг, претекстинг, бейтинг та інші, а також приклади використання соціальної інженерії у кібербезпеці, політиці, корпоративному середовищі та повсякденному житті. Для захисту від цих загроз важливо підвищувати обізнаність, навчатися розпізнавати шахрайські методи та впроваджувати найкращі практики безпеки як на особистому, так і на організаційному рівні.

FAQ (Поширені питання):

Соціальна інженерія — це метод маніпуляції людьми для отримання доступу до конфіденційної інформації або систем, обходячи технічні засоби безпеки шляхом психологічного впливу.

До основних видів належать фішинг, претекстинг, бейтинг, вішинг (телефонні шахрайства) та атаки типу quid pro quo (послуга за послугу).

Фішинг — це атака, при якій зловмисники надсилають підроблені електронні листи або повідомлення, щоб змусити жертву надати особисту інформацію або паролі.

Соціальна інженерія небезпечна тим, що навіть складні технічні засоби безпеки можуть бути обійдені через людський фактор. Люди є найслабшою ланкою в будь-якій системі безпеки.

Найкращий захист — це обізнаність. Регулярні тренінги, використання багатофакторної автентифікації та обережність із запитами про особисті дані — ефективні способи запобігти атакам.

Якщо ви стали жертвою, негайно змініть паролі, зв’яжіться з вашою фінансовою установою або службою підтримки та повідомте про інцидент відповідним органам.

Зловмисники використовують соціальну інженерію, тому що це простіше та ефективніше, ніж ламати складні технічні системи. Люди часто легше піддаються обману.